Aujourd’hui, les mots de passe sont la méthode la plus utilisée pour s’identifier à un site web ou un service. Après avoir parlé des gestionnaires dans mon vieil article Caput Draconis (vieux mais toujours à jour), nous allons parler de la double authentification.

Le problème des gestionnaires de mots de passe

Si nous y réfléchissons deux secondes; les gestionnaires sont très bien mais nous avons un Single Point of Failure. Cela veut dire que si on se fait prendre notre mot de passe maître, on est ken. Les mots de passe sont là pour dire:

Coucou, c’est bien moi !

Mais c’est insuffisant. Un mot de passe se craque toujours facilement et plus le temps passe et plus c’est facile.

Nous avons une seconde solution pour remédier à ce problème: la double authentification.

C’est quoi la double authentification ?

Technologiquement, comment être sûr·e que nous avons bien à faire avec la personne en face ? Dans les e-mails par exemple, la certitude se fait avec GPG (et le chiffrement, mais c’est une autre discussion). GPG fonctionne avec deux clefs uniques: l’une privée, l’autre publique.

Votre email est signé avec votre clef privée et lorsque votre correspondant lira votre e-mail, son client mail vérifiera l’identité du rédacteur grâce à sa clef publique.

La double authentification fonctionne de la même manière, mais sur soi ! Comment prouver son identité du coup ? Grâce à 2FA (pour two factor authentication) permet de génerer une suite de chiffres de manière aléatoire et ce pour une durée de trente secondes. Lorsqu’on se connecte sur un site ou une application, par exemple Discord, celui-ci va vous demander votre adresse e-mail et mot de passe, logique. Mais que se passerait-il si un·e tierce personne a accès à votre mot de passe ?

C’est là que la double authentification entre en jeu: avec un autre appareil (en général notre téléphone), il y a des applications permettant de générer ces clefs. Les plus fous ont un logiciel sur leur ordinateur pour faire cette opération.

Comment l’activer ?

Et bien… ça dépend des sites. Twitter, par exemple, n’utilise pas la double authentification comme il faut: il demande un numéro de téléphone pour le faire et vous recevez une clef à entrer pour vous connecter. Oui mais non parce que Man in the middle.

La bonne double authentification peut se faire sur plusieurs plate-formes comme Gitlab, Instagram, Facebook, OVH et bien d’autres.

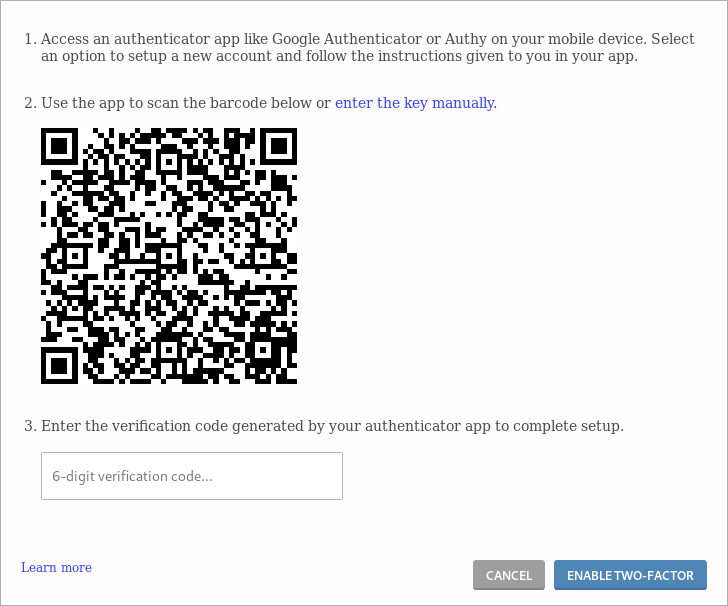

Petit exemple avec Reddit:

Il faut analyser le code avec l’application (pour ma part, j’utilise Google Authenticator, il existe d’autres applications libre comme FreeOTP sur F-Droid), lorsque c’est fait vous aurez une nouvelle correspondance sur l’application: entrez les codes que vous avez et le tour est joué ! Vous aurez alors des codes de back-up: enregistrez les soigneusement, ils vont serviront à vous connecter et à regénérer un QR Code si besoin.

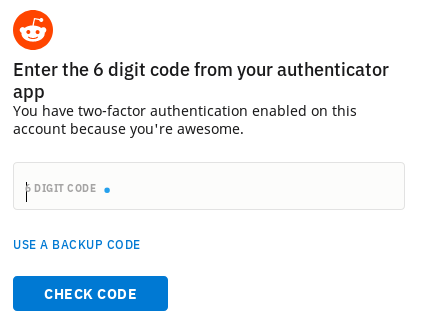

Et lorsque vous vous reconnecterez…

Et voilà…

C’est comme ça que fonctionne la double authentification: prouver son identité avec un code présent sur notre téléphone. Vous ne prêtez pas votre téléphone, non ? 😏 Il est conseillé de le faire pour tous les sites et applications sensibles. Pour ma part, je le fais partout dès que c’est possible en alliant la double authentification à mon gestionnaire de mot de passe.

Avec cette méthode, vous êtes certain·e que vous êtes la seule personne à être connecté·e sur votre compte. Si vous ne partagez pas vos codes, bien sûr.

PS: Merci à Lagout pour la relecture technique. 😗